Дата публикации:Sat, 08 Apr 2023 09:54:02 +0300

Группа исследователей из университетов Цинхуа (Китай) и Джорджа Мейсона (США) раскрыла информацию об уязвимости (CVE-2022-25667) в беспроводных точках доступа, позволяющую организовать перехват трафика (MITM) в беспроводных сетях, защищённых с использованием протоколов WPA, WPA2 и WPA3. Через манипуляцию ICMP-пакетами с флагом "redirect" атакующий может добиться перенаправления трафика жертвы внутри беспроводной сети через свою систему, что может применяться для перехвата и подмены незашифрованных сеансов (например, запросов к сайтам без HTTPS).

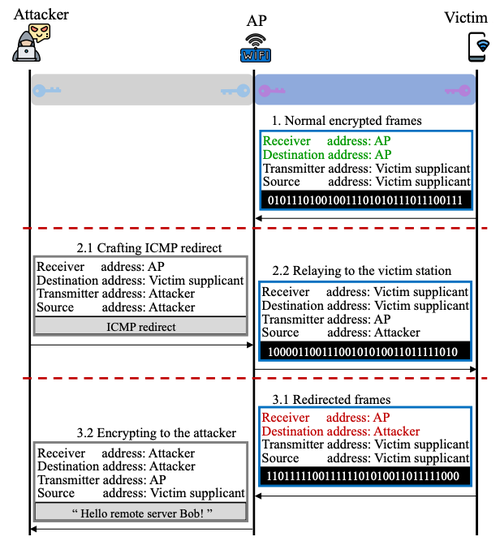

Уязвимость вызвана отсутствием должной фильтрации фиктивных ICMP-сообщений с подменённым адресом отправителя (спуфинга) в сетевых процессорах (NPU, Network Processing Unit), обеспечивающих низкоуровневую обработку пакетов в беспроводной сети. Среди прочего NPU перенаправляли без проверки на спуфинг фиктивные ICMP-пакеты с флагом "redirect", которые можно использовать для изменения параметров таблиц маршрутизации на стороне пользователя-жертвы. Атака сводится к отправке ICMP-пакета от имени точки доступа с флагом "redirect" с указанием фиктивных данных в заголовке пакета. Из-за уязвимости сообщение перенаправляется точкой доступа и обрабатывается сетевым стеком жертвы, считающим, что сообщение отправлено точкой доступа.

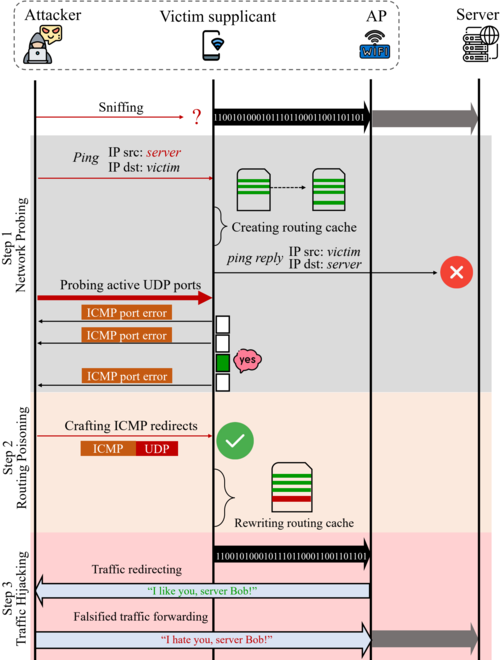

Дополнительно исследователями предложен метод для обхода проверок ICMP-пакетов с флагом "redirect" на стороне конечного пользователя и изменения его таблицы маршрутизации. Для обхода фильтрации предварительно атакующий определяет активный UDP-порт на стороне жертвы. Находясь в той же беспроводной сети атакующий может перехватывать трафик, но не может его расшифровать, так как не знает сессионный ключ, используемый при обращении жертвы к точке доступа. Тем не менее, отправляя жертве проверочные пакеты атакующий на основе анализа поступающих ICMP-ответов с флагом "Destination Unreachable" может определить активный UDP-порт. Далее, атакующий формирует ICMP-сообщение с флагом "redirect" и поддельным UDP-заголовком, в котором указан выявленный открытый UDP порт. Обработка данного сообщения приводит к искажению таблицы маршрутизации в системе жертвы и перенаправления трафика с возможностью его перехвата в открытом виде на канальном уровне.

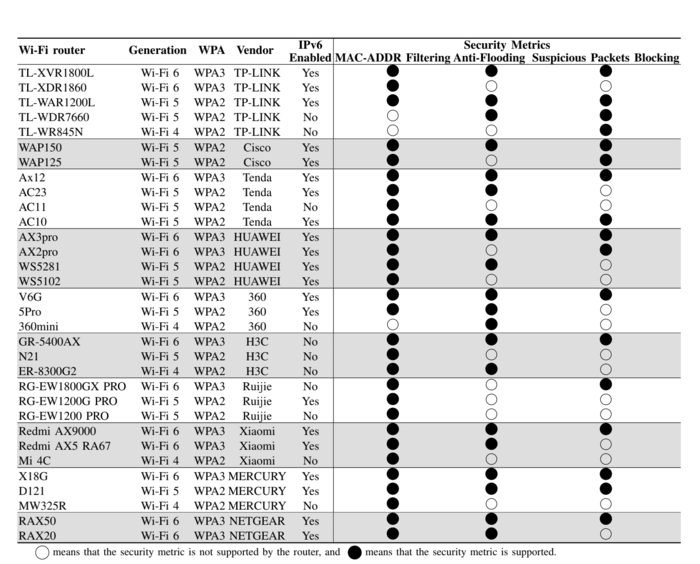

Наличие проблемы подтверждено в точках доступа, использующих чипы производства HiSilicon и Qualcomm. Изучение 55 различных моделей точек доступа от 10 известных производетелей (Cisco, NetGear, Xiaomi, Mercury, 360, Huawei, TP-Link, H3C, Tenda, Ruijie) показало, что все они подвержены уязвимости и не блокируют поддельные ICMP-пакеты. Кроме того, при анализе 122 существующих беспроводных сетей было выявлена возможность проведения атаки в 109 сетях (89%).

Для эксплуатации уязвимостей атакующий должен иметь возможность легитимного подключения к Wi-Fi сети, т.е. должен знать параметры входа в беспроводную сеть (уязвимости позволяют обойти применяемые в протоколах WPA* механизмы разделения трафика пользователей внутри сети). В отличие от традиционных MITM-атак на беспроводные сети, используя технику спуфинга ICMP-пакетов, атакующий может обойтись без развёртывания своей фиктивной точки доступа для перехвата трафика и воспользоваться обслуживающими сеть легитимными точками доступа для перенаправления жертве специально оформленных ICMP-пакетов.

Ссылка на оригинал: https://www.opennet.ru/opennews/art.shtml?num=58935