Атака MacStealer, позволяющая перехватывать трафик в Wi-Fi

Дата публикации:Tue, 28 Mar 2023 16:04:19 +0300

Мэти Ванхоф (Mathy Vanhoef), автор атаки KRACK на беспроводные сети и 12 уязвимостей в стандартах IEEE 802.11, раскрыл сведения о новой уязвимости (CVE-2022-47522) в технологии буферизации пакетов Wi-Fi, затрагивающей различные устройства (Cisco, Ubiquiti) и операционные системы (Linux, FreeBSD, iOS, Android). Дополнительно открыт доступ к инструментарию MacStealer для совершения атаки. Уязвимость позволяет обойти шифрование в беспроводной сети и может быть использована для перехвата трафика изолированных клиентов.

Уязвимость затрагивает механизм формирования очередей для буферизации кадров перед отправкой получателям, а также недоработки в управлении контекстом защиты для помещённых в очередь кадров. В качестве причины появления уязвимости называется отсутствие в стандарте 802.11 явных предписаний по управлению контекстом защиты для буферизированных кадров и отсутствие защиты для флага power-save в заголовке кадра, при помощи которого атакующий может манипулировать помещением кадров в очередь.

Через манипуляцию кадрами для получателей, находящихся в спящем режиме (выставление флага power-save в заголовке), атакующий может добиться их буферизации и изменения контекста защиты, что приведёт к отправке кадров из очереди без применения шифрования или с шифрованием нулевым ключом. Отдельно предложена техника перенаправления находящихся в очереди кадров из точки доступа на подконтрольное атакующему устройство.

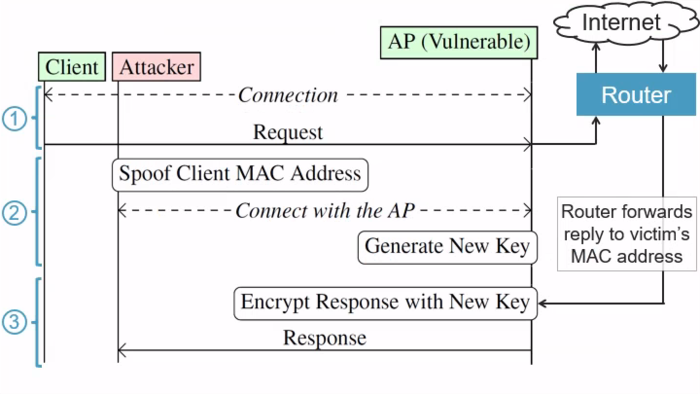

Возможность перенаправления кадров из очереди вызвана тем, что в беспроводном стеке аутентификация клиента и маршрутизация пакетов отделены друг от друга (при маршрутизации используются только MAC-адреса). Для перенаправления кадров на устройство атакующего используется трюк, связанный с периодическим отключением жертвы после отправки им запроса, и подключением устройства атакующего с MAC-адресом жертвы (пакеты, которые были адресованы жертве и застряли в очереди будут отправлены на устройство атакующего).

Атака может быть применена для перехвата трафика других пользователей в обход изоляции клиентов на уровне MAC, даже если клиентам запрещено взаимодействовать друг с другом. Для успешного совершения атаки злоумышленник должен иметь доступ к сети Wi-Fi, что на практике ограничивает уязвимость использованием для обхода изоляции клиентов на точке доступа (режим "AP isolation") или обхода режима динамического инспектирования ARP (DAI, Dynamic ARP Inspection).

Например, уязвимость может применяться для атаки на пользователей корпоративных сетей, в которых пользователи отделены друг от друга или в которых используются протоколы WPA2 и WPA3 в режиме изоляции клиентов (выставляются отдельные SSID для гостевых систем или задаются разные пароли (Multi-PSK)), а также для атаки на публичные точки доступа, защищённые при помощи технологии Passpoint (Hotspot 2.0) или использующие WPA3 SAE-PK. При этом атака не может применяться для устройств, разделённых при помощи VLAN (не получится атаковать устройство в другом VLAN).

Новость позаимствована с opennet.ru

Ссылка на оригинал: https://www.opennet.ru/opennews/art.shtml?num=58881